Мы собрали наиболее важные новости из мира кибербезопасности за неделю.

- Новости о Россе Ульбрихте легли в основу свежей вредоносной кампании.

- Рекордная DDoS-атака достигла мощности 5,6 Тб/с.

- Вирус Mamont распространился в Telegram под предлогом загрузки видео.

Новости о Россе Ульбрихте легли в основу свежей вредоносной кампании

Злоумышленники использовали новости об освобождении из тюрьмы создателя даркнет-рынка Silk Road Росса Ульбрихта, чтобы заманить пользователей в мошеннические Telegram-каналы. Атаку обнаружил vx-underground.

Перешедшие по ссылке сталкиваются с фейковым запросом на верификацию через мини-приложение. Оно обманом заставляет запустить код PowerShell, устанавливающий вредоносное ПО для удаленного доступа. В последующем его могут использовать для вымогательства или кражи данных.

Представитель Telegram сообщил в комментарии Bleeping Computer, что мессенджер отслеживает общедоступные части платформы и удаляет вредоносный контент при его обнаружении.

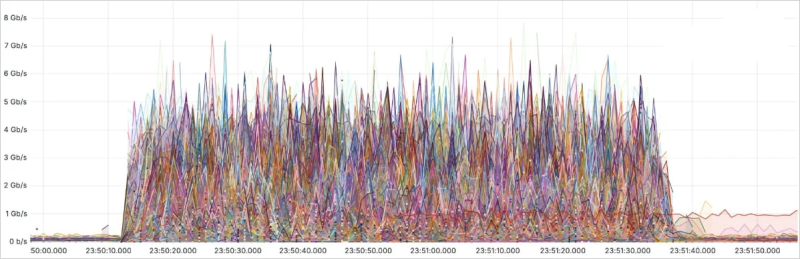

Рекордная DDoS-атака достигла мощности 5,6 Тб/с

Компания Cloudflare отразила новую гиперобъемную DDoS-атаку, которая длилась 80 секунд и на пике достигала мощности 5,6 Тб/с. Инцидент произошел еще 29 октября 2024 года, однако известно о нем стало только сейчас.

Вклад каждого IP в атаку. Данные: Cloudflare.

Атаку на основе UDP осуществил ботнет на базе Mirai с 13 000 скомпрометированных устройств. Целью являлся интернет-провайдер в Восточной Азии.

Обнаружение проблемы и устранение последствий происходили полностью автономно.

Предыдущую рекордную DDoS-атаку мощностью 3,8 Тб/с и продолжительностью 65 секунд Cloudflare отразила в начале октября 2024 года.

Вирус Mamont распространился в Telegram под предлогом загрузки видео

МВД РФ предупредило о рассылке через Telegram вредоносного ПО Mamont, считывающего push-уведомления, смс-сообщения и фотографии из галереи.

Чаще всего рассылка приложения с трояном замаскирована под отправку видеофайлов.

Данные: МВД РФ.

Конечная цель злоумышленников — получение доступа к платежным средствам и потенциальное использование персональных данных и другой информации со смартфона.

Кроме того, Mamont умеет автоматически пересылать вредоносный файл всем контактам в Telegram.

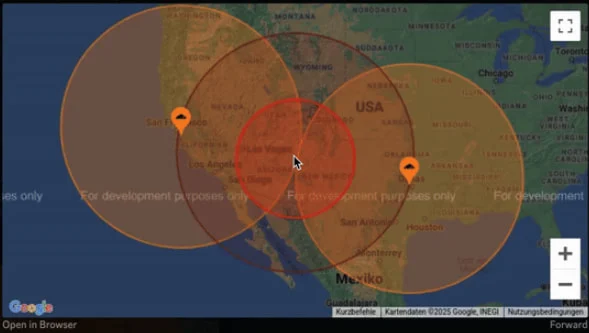

Уязвимость Cloudflare позволила раскрыть геолокацию пользователя с помощью картинки

Исследователь под ником hackermondev обнаружил уязвимость в CDN Cloudflare, позволяющую отслеживать приблизительное местоположение пользователей посредством отправки им изображения и дальнейшего анализа кешировавших его серверов. В числе пригодных для проведения атаки сервисов — приватный мессенджер Signal и платформа Discord.

Обычно для ускорения загрузки медиаресурсов Cloudflare кеширует их через ближайшие к пользователю ЦОДы. Но ошибка в платформе Workers позволяет принудительно выбрать конкретные из них для отправки запроса. Полученные исследователем ответы через кастомный инструмент Cloudflare Teleport содержат код ближайшего к дата-центру аэропорта.

Точность отслеживания составляет 50-300 миль (80-480 км) в зависимости от региона и количества ЦОДов Cloudflare поблизости.

Скриншот из профиля hackermondev. Данные: GitHub.

Поскольку многие приложения автоматически загружают изображения для push-уведомлений, злоумышленник может отслеживать цель без взаимодействия с ней.

Hackermondev поделился своими выводами с Cloudflare, Signal и Discord. В первой сообщили о решении проблемы и выплатили исследователю $200 в качестве вознаграждения. В двух других заявили, что реализация функций анонимности на сетевом уровне выходит за рамки их миссии.

Viber обязали обмениваться информацией с ФСБ

21 января Роскомнадзор внес в реестр ОРИ разработчика мессенджера Viber — люксембургскую компанию Viber Media S.a.r.l. Появление в этом списке накладывает ряд обязанностей по обмену информацией с силовиками.

Теперь Viber обязан в течение шести месяцев хранить на территории РФ сообщения пользователей и предоставлять ФСБ их паспортные данные, логины, учетные записи в сторонних сервисах, IP-адреса и другие сведения.

При этом с середины декабря 2024 года доступ к мессенджеру для российских пользователей ограничен.

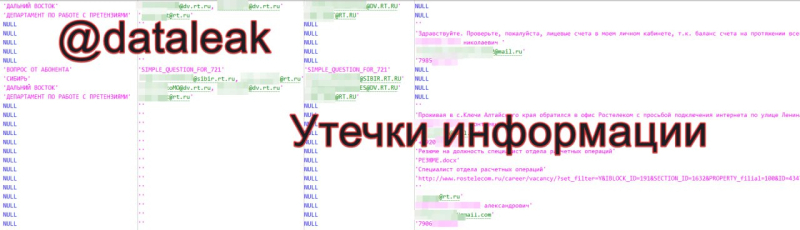

«Ростелеком» подтвердил утечку данных у подрядчика

Группировка Silent Crow заявила о взломе «Ростелекома» в результате похищения баз с сайтов company.rt.ru и zakupki.rostelecom.ru. Об этом сообщает Telegram-канал «Утечки информации».

В качестве доказательств злоумышленники предоставили некоторые таблицы с перечнем зарегистрированных пользователей и их обращений через форму на сайте. Информация датируется 20 сентября 2024 года.

В дампах содержится 154 000 уникальных адресов электронной почты и 101 000 телефонных номеров.

Данные: Telegram-канал «Утечки информации».

«Ростелеком» в комментарии «Коммерсанту» подтвердил утечку из инфраструктуры одного из подрядчиков. Компания изучает содержимое баз данных, однако заверила, что инцидент не затронул особо чувствительной информации.

Тем не менее пользователям рекомендовали сбросить пароли и по возможности включить двухфакторную аутентификацию.

Также на ForkLog:

- WazirX обсудит компенсации с пострадавшими от взлома клиентами.

- Ущерб от взлома биржи Phemex превысил $70 млн. В атаке заподозрили хакеров из КНДР.

- X-аккаунт Nasdaq взломали для пампа фейкового мем-коина.

- Суд отменил санкции против криптомиксера Tornado Cash.

- Маркетмейкер CLS Global признался в фиктивных торгах ИИ-токеном от ФБР.

- Linea отсеяла более полумиллиона сибил-адресов перед аирдропом.

- «Официальный» мем-коин Кубы оказался скамом.

- В Казахстане организаторы обменника получили тюремные сроки с конфискацией.

- Скандальный общественник слил 50% эмиссии мем-токена TIKTOK.

Что почитать на выходных?

Рассказываем о Crimeware-as-a-Service — незаконных услугах в сфере кибератак, предоставляющихся по подписке.