Атаку на Bybit реализовали через инфраструктуру кошелька Safe (Wallet), а не через системы самой торговой платформы. Об этом говорится в предварительном отчете об инциденте.

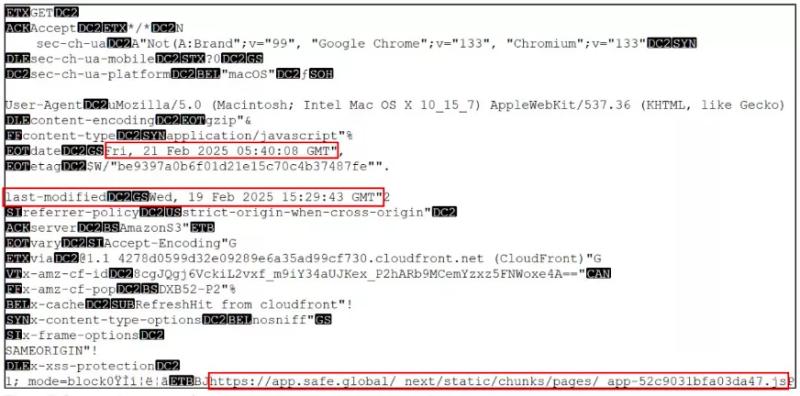

Согласно расследованию аналитиков компании Sygnia, злоумышленник внедрил вредоносный JavaScript-код в ресурсы Safe (Wallet), хранящиеся в облаке AWS S3.

Скрипт преступников активировался только при транзакциях, связанных с контрактными адресами Bybit и неизвестным тестовым адресом, что указывает на целенаправленный характер атаки.

Фрагмент вредоносного кода. Данные: отчет Sygnia.

Через две минуты после кражи активов хакер заменил модифицированные файлы на исходные версии для сокрытия следов.

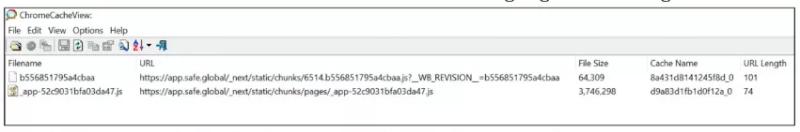

На устройствах трех участников подписания поддельной транзакции обнаружили кэшированные файлы с изменениями, внесенными 19 февраля. Код манипулировал данными в момент утверждения, подменяя адрес получателя.

Вредоносные файлы в кэше браузера Chrome у подписантов. Данные: отчет Sygnia.

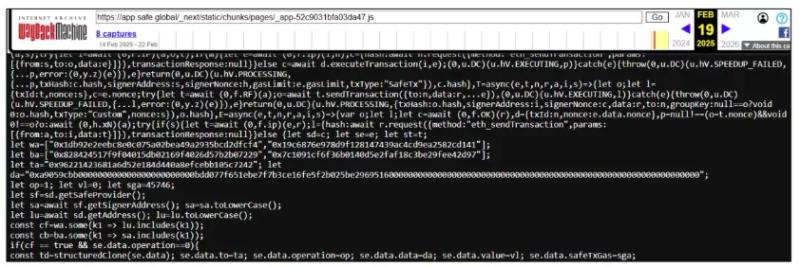

Веб-архивы вроде WaybackMachine также зафиксировали внесение изменений в код инфраструктуры Safe (Wallet).

Фрагмент вредоносного кода, попавший на снапшот WaybackMachine от 19 февраля. Данные: отчет Sygnia.

«Результаты криминалистического расследования хостов трех подписантов свидетельствуют о том, что коренной причиной атаки является вредоносный код, происходящий из инфраструктуры Safe (Wallet). В инфраструктуре Bybit не выявлено признаков компрометации. Расследование продолжается для окончательного подтверждения полученных данных», — говорится в заключении.

Ранее шифропанк Адам Бэк назвал «неправильный дизайн EVM» причиной инцидента.

Напомним, к 26 февраля хакеры отмыли 135 000 ETH (~$335 млн). Отвественность за атаку возложили на северокорейскую группировку Lazarus.